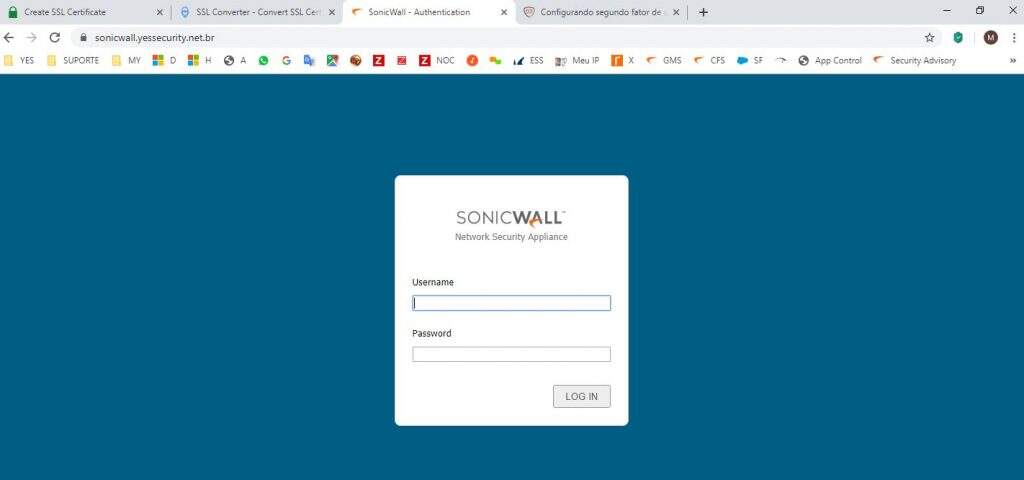

No artigo de hoje iremos explicar como importar um certificado válido e como utilizá-lo para acabar de uma vez com o chato erro de certificado digital não válido exibido no navegador em uma autenticação web no SonicWall.

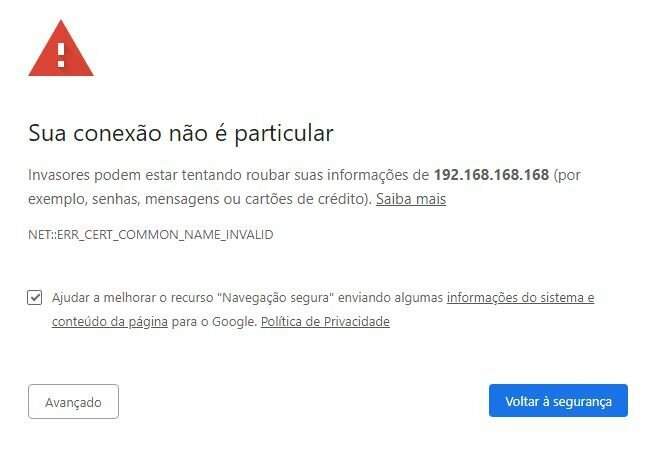

Esse erro de certificado digital ocorre porque o certificado digital interno no firewall SonicWall não é validado por uma unidade certificadora válida.

Para efetuarmos a configuração necessitamos de um certificado válido, nesse artigo iremos usar um certificado emitido pela unidade certificadora SSL For Free. O certificado emitido é gratuito e válido por 3 meses, muito bom para você fazer testes, inclusive para servidores web da sua rede.

Então vamos lá por a mão na massa, acesse o endereço https://www.sslforfree.com/ , clique em Login e crie uma conta utilizando um endereço de e-mail com o mesmo domínio que você irá utilizar para o certificado digital, isso irá facilitar no gerenciamento dos certificados emitidos.

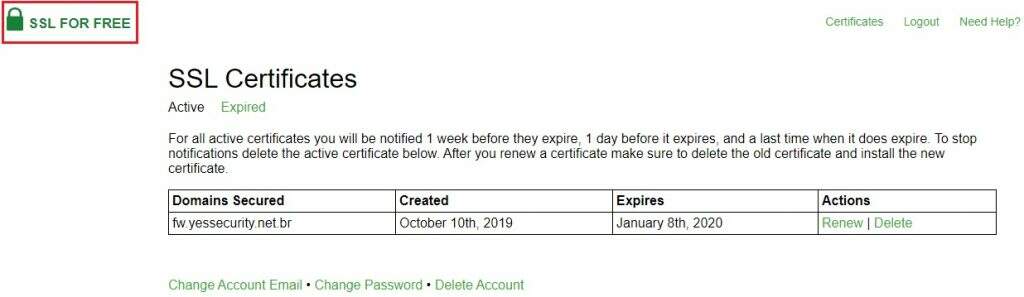

Após a autenticação você será direcionado para a página onde será possível visualizar todos os certificados já emitidos, é aqui podemos verificar a validade do certificado e solicitar a renovação. No nosso caso iremos solicitar um novo certificado, para isso temos que voltar para a página home, clique no ícone direito superior do SSL For Free para voltar para o Home Page.

Voltando para o Home Page, no campo central “Secure | https://enter your website to secure” você irá colocar o nome do certificado que será utilizado no SonicWall. No nosso exemplo eu irei utilizar o nome sonicwall.yessecurity.net.br.

O importante aqui é usar um domínio do qual você tem autoridade, pois nos próximos passos o uso do DNS para esse domínio será exigido.

Após inserir o nome clique no botão “Create Free SSL Certificate”.

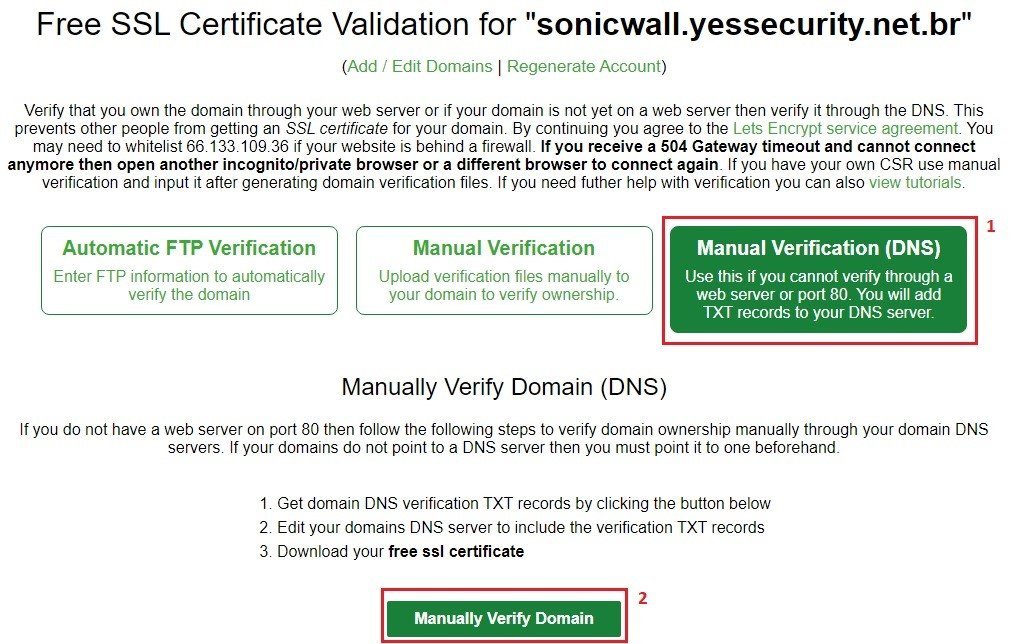

Na próxima etapa temos que provar para a unidade certificadora SSL For Free que temos autoridade no domínio que estamos solicitando o certificado. Existem três opções: “Automatic FTP Verification”, “Manual Verification” e “Manual Verification (DNS)”. Nós iremos utilizar a opção “Manual Verification (DNS)”.

Primeiro clique em “Manual Verification (DNS)” e seguida clique em “Manually Verify Domain”.

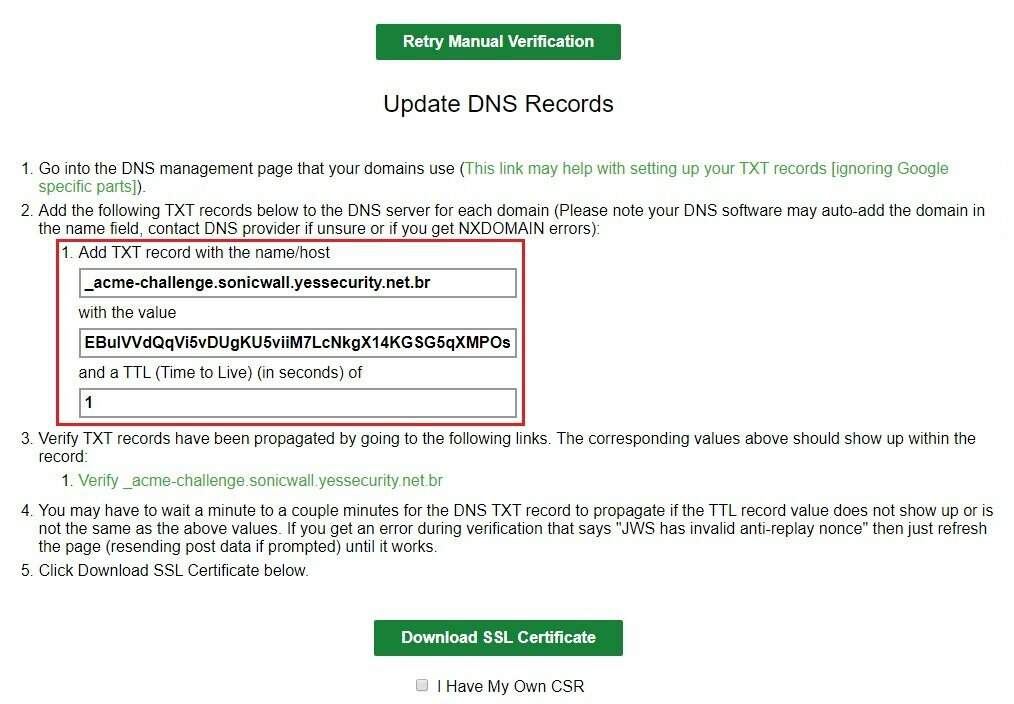

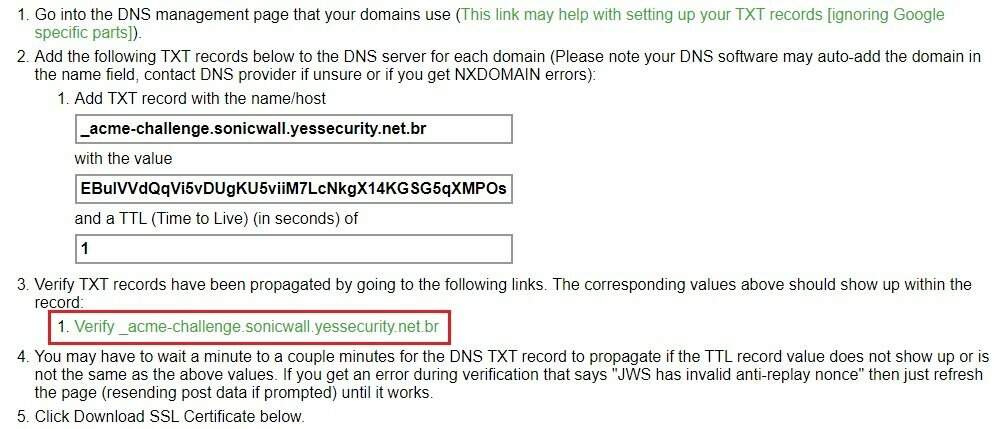

Quando você clicar em “Manually Verify Domain” será solicitado a criação de um registro do tipo TXT no DNS autorizado para o domínio em questão que o certificado será gerado com nome e valor indicado pelo SSL For Free.

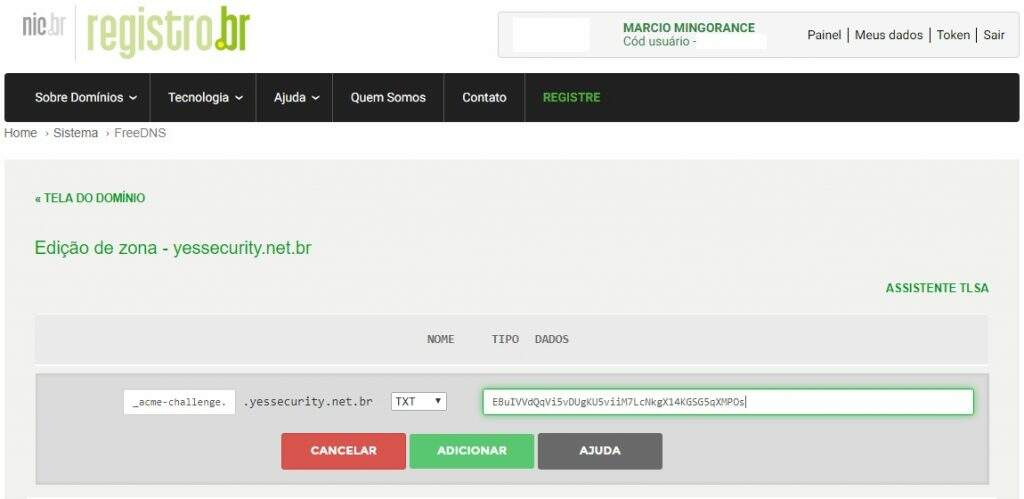

Acesse o seu DNS autorizado para criação do registro TXT, no meu exemplo eu irei criar o registro no DNS que utilizo no Registro.BR.

Criado o registro TXT no seu servidor DNS aguarde alguns minutos para replicação do DNS, pode acontecer de demorar até 15 minutos.

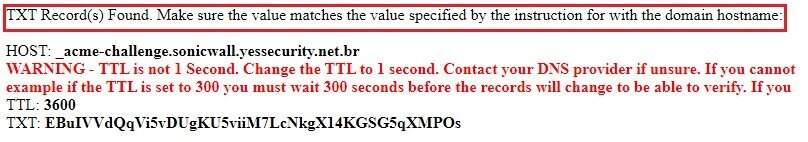

Volte para a página do SSL For Free e clique na opção “Verify _acme challenge.NomeSeuCertificado”.

Quando você clicar no link de “Verify” será aberto uma nova página com as informações validadas, não se assuste com o Warning em vermelho, ele só está reclamando do TTL e isso não irá impactar em nada.

O importante é ter o resultado “TXT Record(s) Found”, que são as informações cadastrada no registro TXT criado.

Validado o registro TXT, volte para a página do SSL For Free e clique no botão “Download SSL Certificate”.

A ferramenta SSL For Free irá gerar o conjunto de certificado, na próxima página que será exibida clique no botão “Download All SSL Certificate Files” e salve o arquivo no seu computador.

Antes de importamos o certificado no SonicWall temos que gerar um certificado do tipo PFX, esse certificado terá toda a estrutura necessária para importar para o equipamento.

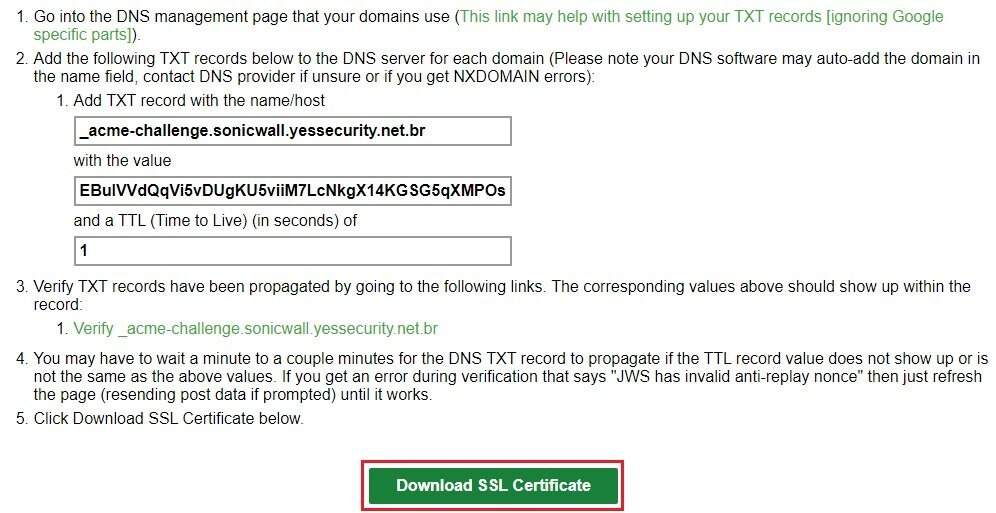

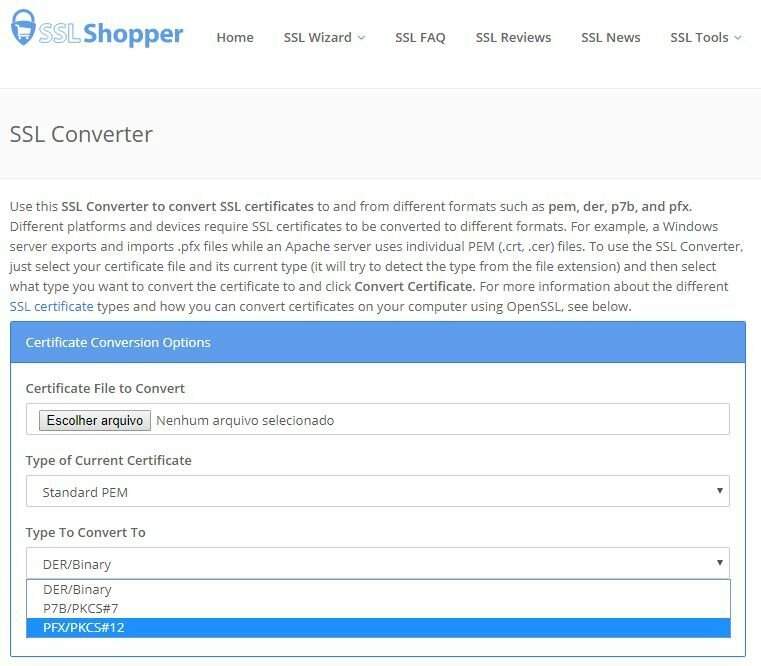

Iremos utilizar o serviço web SSL Shopper para converter o certificado, acesse a página https://www.sslshopper.com/ssl-converter.html.

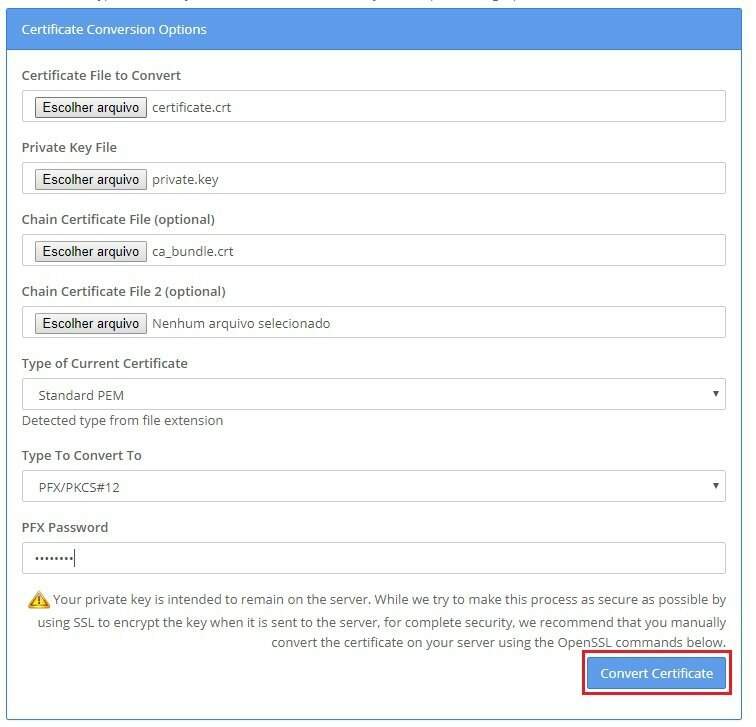

No home para página SSL Shopper na opção “Type of Current Certificate” mantenha a opção “Standard PEM” e na opção “Type of Current Certificate” selecione a opção PFX/PKCS#12.

Vamos carregar a estrutura de certificado para geração do certificado do tipo PFX/PKCS#12.

- Em “Certificate File to Convert” selecione o arquivo certificate.crt que você gerou no SSL For Free;

- Na opção “Private Key File” selecione o arquivo private.key;

- Na opção “Chain Certificate File (optional) selecione o arquivo ca_bundle.crt;

- No campo “PFX Password” defina a senha que será utilizada na importação, não deixe essa senha em branco, quando você for importar o arquivo no SonicWall o SonicOS irá exigir que o certificado tenha senha.

Observação! Quando você selecionar certificate.crt em “Certificate File to Convert” a página irá perder a configuração, cliente novamente nas opções conforme print anterior.

Selecionado todos os arquivos clique no botão “Convert Certificate”, o dowload do arquivo certificate.pfx será realizado para o seu computador.

OK, agora que temos o certificado em mãos vamos acabar com aquela tela chata de erro de certificado!

Primeiro iremos importar o certificado para o firewall, nesse artigo eu estou utilizando a firmware versão 6.5.4.4-44n, dependendo da versão que estiver utilizando há necessidade de reinicialização do SonicOS após a importação do certificado.

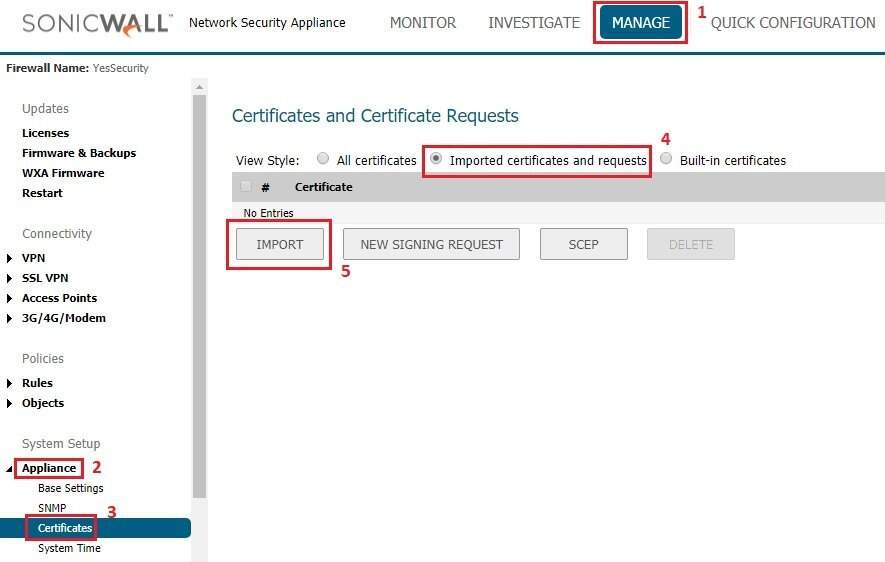

Clique em Manage/Appliance/Certificates, mude o “View Style” para “Imported certificates and request” e clique em “IMPORT”.

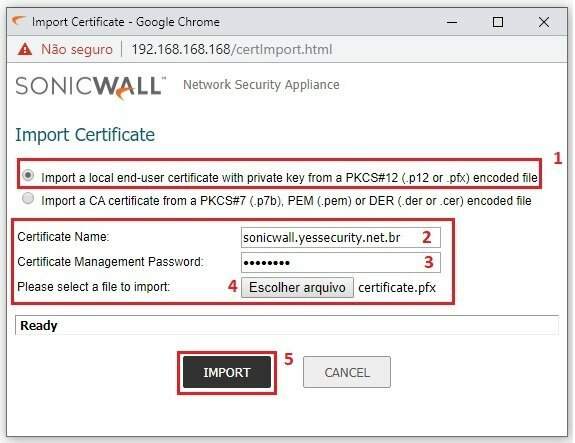

Em “Import Certificate”, mantenha a primeira opção “Import a local end-user certificate with key from a PKCS#12(.p12 or .pfx) encoded file” selecionado, defina um nome para o certificado em “Certificate Name”, insira a senha (cadastrado lá no SSLShopper) e selecione o arquivo certificate.pfx em “Please select a file to import:” e clique em “Import”.

Você verá na tela de “Certificates and Certificate Requests” duas novas entradas, repare que o certificado importado sonicwall.yessecurity.net.br na coluna “Validated” está como “Yes”, o certificado foi importado com sucesso.

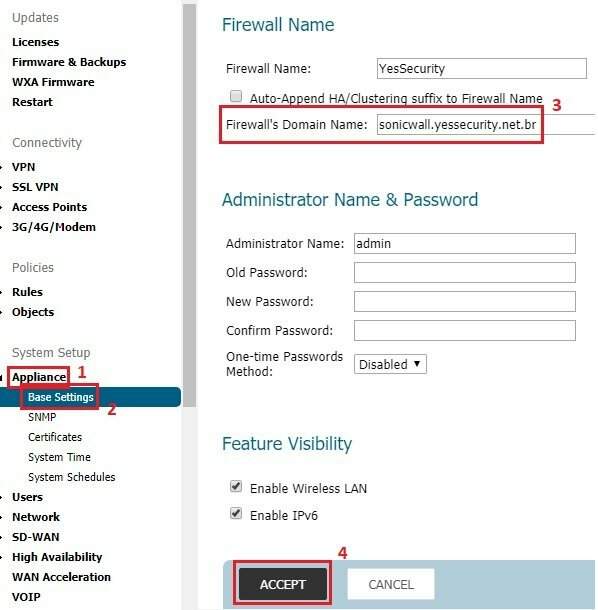

Ainda em “Appliance”, vá na opção “Base Settings” no campo “Firewall’s Domain Name:” coloque o mesmo nome que foi utilizado para a geração do certificado, no nosso exemplo utilizamos sonicwall.yessecurity.net.br, em seguida clique em “ACCEPT”.

Ainda em Appliance/Base Settings vá nas opções “Web Management Settings”, na opção “Certificate Selection:” selecione o certificado que foi importado e clique em “ACCEPT”, quando você fizer isso há necessidade de autenticar no firewall novamente.

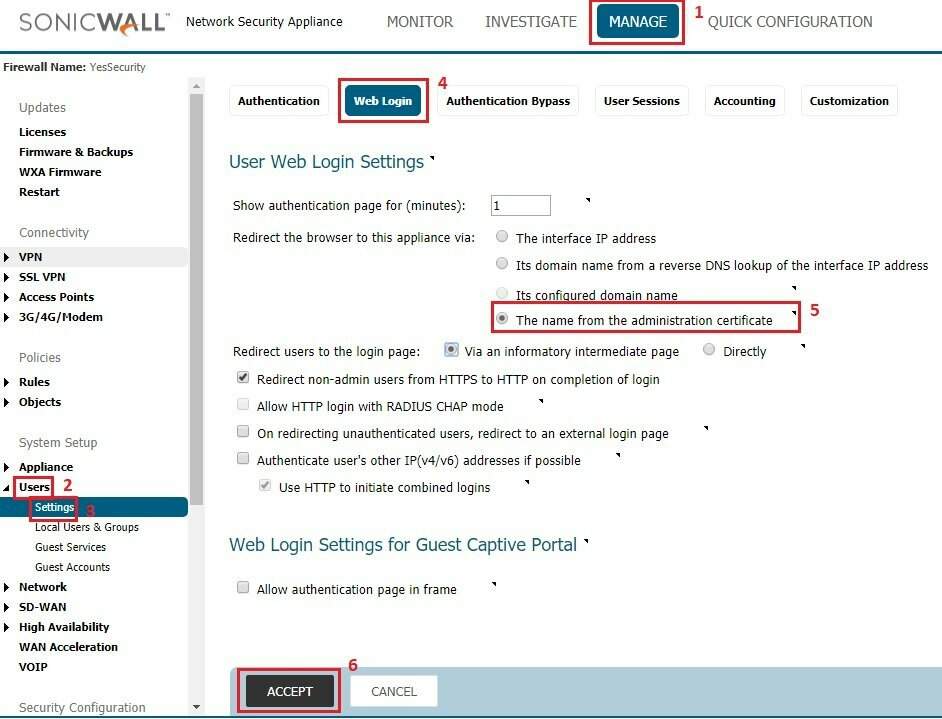

Agora vamos clicar em MANAGE/User/Settings/Web Login, nas opções de “User Web Login Settings” selecione a opção “The name from the administration certificate” e clique em “ACCEPT”.

A última etapa é criar o registro de DNS do tipo A no servidor DNS que irá resolver nome para a rede que será entregue a autenticação Web Login SonicWall. Nesse exemplo eu irei mostrar a configuração para a X0 (LAN), caso você for usar múltiplas redes como LAN e Visitante (WIFI Guest) você precisará de multiplos servidores DNS.

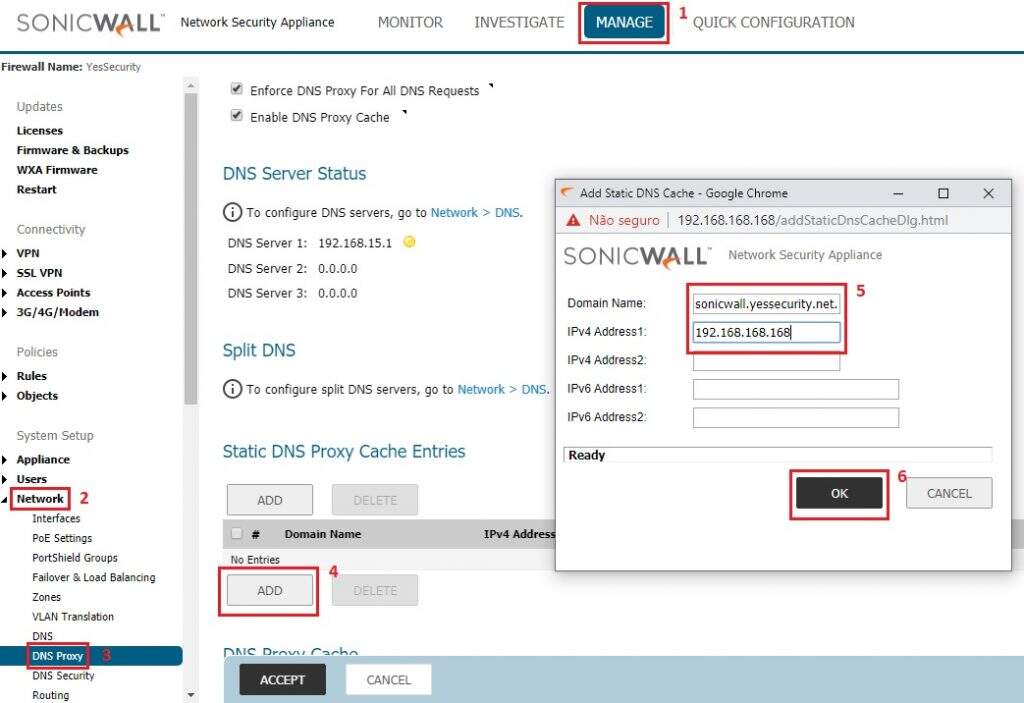

Nesse exemplo eu irei utilizar o DNS Proxy do próprio SonicWall, eu irei criar uma entrada estática para o endereço sonicwall.yessecurity.net.br para o IP da interface X0 192.168.168.168.

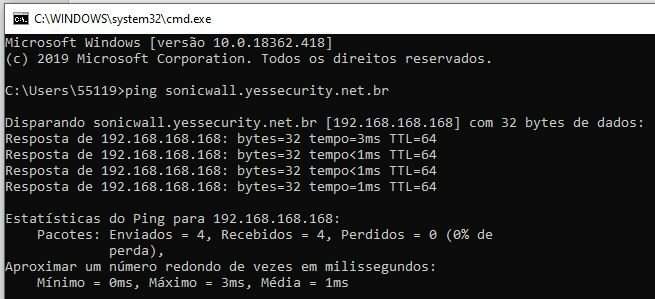

Se você disparar um teste de ping para o endereço utilizado no certificado verá a resolução de nome para o IP cadastrado.

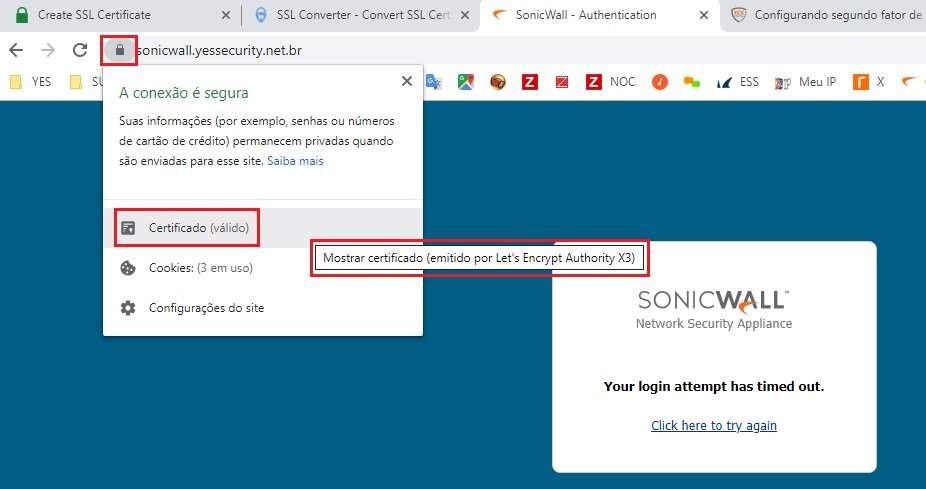

Ao teste agora, faça um log off da sessão atual e acesse o firewall com o nome do certificado, no meu caso é https://sonicwall.yessecurity.net.br, se tudo foi feito corretamente não será exibido o erro de certificado.

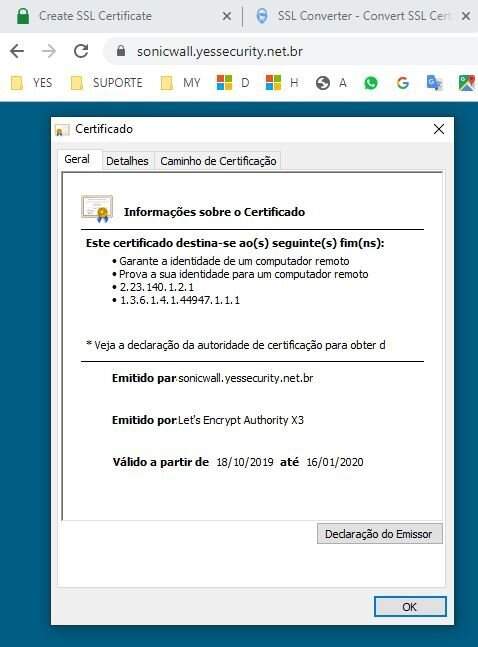

Quando clicamos no ícone cadeado é exibido que o certificado é válido, se clicar em “Certificado (válido)” no meu caso estou usando o Google Chrome, será exibido as propriedades do certificado que geramos e utilizamos nessa configuração.

E é isso, acabamos de configurar um certificado válido para Web Login no firewall SonicWall, esperamos ter ajudado com esse artigo.

Ah, não esqueça de nos seguir em nossas medias sociais:

Muito Obrigado!

Equipe Yes Security