Números VoIP – O futuro das comunicações modernas

O mundo das comunicações empresariais está em constante evolução, e os números VoIP (Voice Over Internet Protocol) estão liderando essa revolução. À medida que as empresas buscam maneiras mais eficientes e econômicas de se comunicar, os números VoIP surgem como uma solução flexível e acessível para todas as necessidades de comunicação por voz. Com os […]

Ataques DDoS Diminuem em 10% e Impressionantes 75%

Uma Análise Detalhada Os ciberataques são uma realidade cada vez mais presente no mundo digital, e os ataques distribuídos de negação de serviço (DDoS) se destacam como uma das formas mais prejudiciais e disruptivas de ataque. No entanto, recentemente, houve um vislumbre de boas notícias nesse cenário alarmante. De acordo com o último relatório semestral […]

Alerta de crescimento – Volume de ataques de malware à IoT sobe 87%

A SonicWall, fonte de inteligência líder mundial em ameaças de ransomware, lançou o Relatório de Meio de Ano de Ameaças Cibernéticas de 2023.

Cryptojacking – A Nova Mineradora Secreta!

Você já ouviu falar do cryptojacking? É uma nova moda no mundo do cibercrime que está deixando muita gente preocupada! O cryptojacking é quando alguém usa o seu computador, tablet ou celular para minerar criptomoedas sem o seu conhecimento. É como se um minerador clandestino invadisse o seu dispositivo e usasse seus recursos para ganhar […]

Configurando certificado digital válido no firewall SonicWall

No artigo de hoje iremos explicar como importar um certificado válido e como utilizá-lo para acabar de uma vez com o chato erro de certificado digital não válido exibido no navegador em uma autenticação web no SonicWall. Esse erro de certificado digital ocorre porque o certificado digital interno no firewall SonicWall não é validado por […]

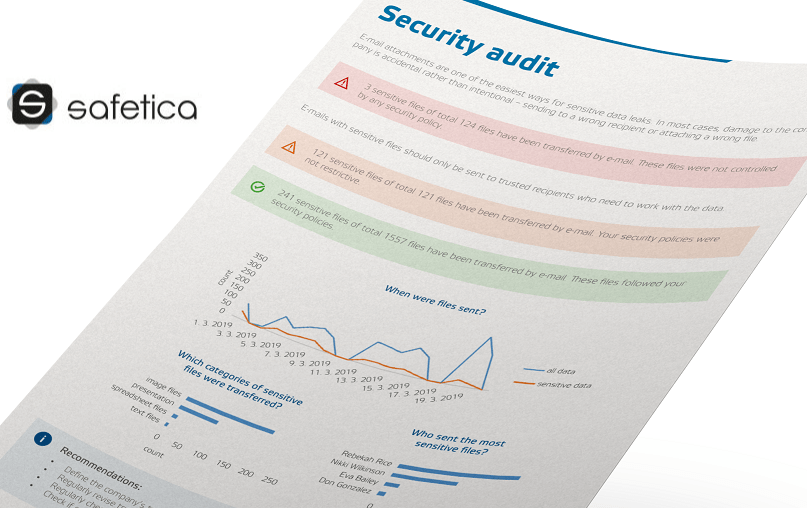

Safetica DLP – Prevenção contra vazamento de dados

Olá pessoal, hoje iremos abordar a tecnologia DLP (Data loss prevention / Prevenção contra vazamento de dados) do fabricante Safetica. Safetica DLP é uma solução completa que protege os dados da empresa contra vazamento acidentais e intencionais, além de disponibilizar uma “fotografia” detalhada do uso dos recursos de TI como: sites acessados, volume de impressão, […]

Configurando segundo fator de autenticação Google no SonicWall SSLVPN

No artigo de hoje iremos explicar como configurar o segundo fator de autenticação com o Google Authenticator no SSL-VPN firewall UTM SonicWall. Google Authenticator é um software gerador de token para verificação de autenticação em duas etapas: O que você sabe (usuário e senha) e o que você possuí (token). Antes da firmware 6.5.3.1 era […]

Backup automático das configurações firewall SonicWall na nuvem

Como automatizar o backup do SonicWall com armazenamento na nuvem MySonicWall.

Reduza custos eliminando os caros links MPLS

O SonicWall Secure SD-WAN permite que você tenha uma comunicação segura e com performance utilizando links de Internet de baixo custo ao invés dos links de tecnologia MPLS, auxiliando a sua TI a reduzir expressivamente os gastos da sua empresa. Além do tradicional Failover & Load Balacing, a tecnologia Secure SD-WAN da SonicWall permite você […]

O que é LGPD?

Lei Geral de Proteção aos Dados, ou ainda LGPDP – Lei Geral de Proteção aos Dados Pessoais – nada mais é do que a política de segurança da informação estabelecida e regulamentada pela legislação brasileira. Seu principal objetivo é definir as formas como as informações das pessoas serão coletadas e tratadas, prevendo punições quando não […]